Verzekeraars besteden veel aandacht aan phishing awareness. Niet zonder reden. Phishing bedreigt de cyberveiligheid van bedrijven. Of, anders gezegd: phishing werkt. Daarom is het belangrijk om mensen bewust te maken en op te leiden. Maar hoe pak je dat aan? En wat zijn de valkuilen? In deze longread delen we de ervaringen van drie leden van het Verbond. Met de bedoeling anderen te inspireren en verder te helpen. Want 'security shared is security amplified'.

Laten we beginnen bij het begin. Phishing is een veelgebruikt begrip. Maar wat is het? En wat kost het? Het Digital Trust Center van het ministerie van Economische Zaken legt op een speciale pagina uit dat phishing een vorm van internetfraude is waarbij cybercriminelen jouw persoonlijke gegevens of wachtwoorden willen stelen.

In 2020 hebben de banken gemeld dat phishing in het betalingsverkeer dat jaar maar liefst 12,8 miljoen euro heeft gekost. En dan gaat het alleen om particulieren die zijn opgelicht door nep-bankmedewerkers.

De totale kosten voor bedrijven zijn nooit berekend, maar uit de pers weten we dat de vervolgschade hoog kan zijn en er regelmatig hoge bedragen voor ransomware worden betaald. En daarnaast hebben bedrijven ook last van reputatie-, stilstandschade, onderzoeks- en herstelkosten.

Phishing leidt overigens niet direct tot het moeten betalen van ransomware, maar via phishing worden systemen vaak met malware (foute code) geïnfecteerd: de ransomware wordt betaald om die malware weer onschadelijk te maken.

Al met al levert phishing zoveel ellende op, dat de awareness onder medewerkers steeds vaker deel uitmaakt van een bredere cybersecurity-aanpak. Maar iedereen snapt dat het niet zoveel zin heeft om het personeel alert te maken op phishing als de basis niet op orde is.

De allereerste actie is dan ook zorgen voor een goed password management. Het spreekt haast voor zich, maar ga de mensen eens tellen die een wachtwoord hebben dat uit de cijfers één tot en met tien bestaat. Je schrikt ervan hoeveel dat er nog zijn.

Daarnaast moeten de e-mailinstellingen van het bedrijf op orde zijn. Denk daarbij trouwens niet alleen aan e-mail: ook SMS en WhatsApp zijn kanalen voor phishing.

En tot slot is het handig om op tijd de software te patchen (dat is het bijwerken van de software naar een verbeterde versie). Je wilt je personeel immers niet lastig vallen met allerlei berichten als jij de technische basis niet op orde hebt?

Les 1 is dan ook dat je eigen technische basis moet kloppen.

Ook SMS en WhatsApp zijn kanalen voor phishing!

Als de techniek in orde is, kun je aan de slag. Waar je begint? Gewoon bij het begin. Als er nieuwe medewerkers in dienst komen, kun je ze meteen inlichten over jullie cybersecurity-aanpak. Dat is ook hét moment om medewerkers met een korte training de basis bij te brengen. Bijvoorbeeld via e-learning op een moment dat het de medewerker uitkomt, maar het werkt nog beter als je de IT-afdeling erbij betrekt. Nieuwe mensen kunnen dan fysiek worden geïnstrueerd. De boodschap komt krachtiger binnen en bovendien kan er beter worden aangesloten op de beleving van het individu. Je kunt zelfs uitleggen dat cybersecurity-awareness ook privé goed van pas komt: niemand wil dat z’n identiteit of creditcard gegevens worden gestolen.

Cybersecurity werkt ook privé door: niemand wil dat zijn creditcard wordt gestolen!

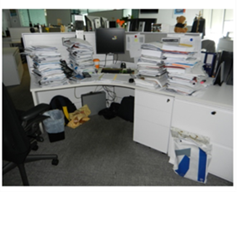

Cybersecurity alleen is natuurlijk niet zinvol. Je kunt met een goede security veel voorkomen, maar als er vervolgens op kantoor geen enkele toegangsbeveiliging is of de bureaus liggen vol met gevoelige documenten, kan het nog misgaan. Zorg er daarom voor dat medewerkers hun scherm afsluiten voordat ze het kantoor (of hun bureau) verlaten. Daarnaast is het slim om de bureaus voor vertrek op te ruimen, zodat er niet zomaar USB-sticks van onbekende afkomst kunnen worden gebruikt. En, het is een open deur, maar geef vreemden niet zomaar toegang tot je pand en laat medewerkers iemand aanspreken die onbekend is of vreemd gedrag vertoont.

Je denkt misschien dat we overdrijven, maar dit zijn twee ‘echte’ voorbeelden van hoe het dus NIET moet:

We trapten er in het begin van deze longread al mee af: de nep-phishing-mail. Je krijgt een bericht in je mail en het enige dat de IT-helpdesk wil is testen. Klik jij op de foute link? Of meld je netjes bij de Helpdesk dat je een verdachte mail hebt binnengekregen?

Het middel wordt veelgebruikt, maar waar moet je nou precies op letten? Een van de belangrijkste criteria is herhalen. Hoewel een eenmalige test beter is dan helemaal geen test, zit de kracht vooral in de herhaling. Uiteraard moet je wel opletten dat je niet constant nep-mails verstuurt, want dan treedt er een zekere vermoeidheid op, maar blijf vooral ook uitleggen waarom de awareness zo belangrijk is.

Zorg er daarnaast voor dat de uitleg niet alleen door de IT-afdeling wordt gegeven, maar ook door het (hoger) management. Een goede awareness is een gedeelde verantwoordelijkheid.

Blijf uitleggen waarom die awareness zo belangrijk is!

Herhaling kan al snel gaan vervelen, dus zorg wel voor enige variatie. Sluit bijvoorbeeld aan het einde van het jaar eens aan bij het beoordelingssysteem om mensen op die manier in de verleiden te brengen om te klikken. Of gebruik een keer een naam van directie/management in gespoofde mailadressen.

Tijdens de corona pandemie waren er phishing-mails in omloop die mensen verleidden tot klikken doordat ze mogelijk besmet waren? Ook de boodschap ‘uw mailbox is bijna vol’, is een goede manier om mensen tot actie aan te zetten.

Meer creativiteit nodig? In de Maand van de Cyberveiligheid heeft een verzekeraar een wedstrijd onder het personeel uitgezet. De vraag was: schrijf de beste phishing-mail. Uiteraard wordt de winnende mail (zie kader voor een voorbeeld) gebruikt in een volgende campagne.

De ‘winst’ zit echter in het feit dat je het personeel vraagt zich te verplaatsen in een hacker. Op die manier komt de boodschap ook eens op een andere manier voor het voetlicht.

Herinnering: Stel nu je tweetraps-identificatie eenmalig in voor gebruik van SharePoint

Beste collega,

In augustus 2022 vroegen wij via eerdere aankondigingen je eenmalig om de tweetraps-verificatie voor identificeren in te stellen voor gebruik van SharePoint. Wij zien dat dit nog niet gebeurd is. Je stelt de verificatie eenvoudig en veilig in, via onze intranet pagina. Doe dit in ieder geval vóór 1 november 2022. Er moet namelijk in verband met de informatiebeveiliging een extra verificatiestap worden ingeregeld.

Let op: deze knop kan alleen worden gebruikt door de ontvanger van de email.

Wat gebeurt er als je geen tweetraps-verificatie instelt?

Als je tweetraps-identificatie niet is ingesteld, kan het zijn dat SharePoint voor intranet en voor de bedrijfsdocumenten die voor jou relevant zijn niet meer direct toegankelijk zijn na 1 november. Dit kan grote gevolgen hebben voor het werk waar je op dat moment mee bezig bent. Vooral als de Servicedesk overbelast wordt door deze verzoeken. Dit willen we natuurlijk voorkomen. Bedankt voor de medewerking.

SharePoint team

'Uw mailbox is vol' zet altijd aan tot actie!

Het is interessant en relevant om de resultaten te delen. Je kunt bijvoorbeeld de motivatie stimuleren, door te laten weten welke afdelingen of groepen het beter dan gemiddeld doen.

Als die informatie uitlekt, kan dit echter ook voor kwaadwillenden nuttig zijn. Deel de informatie daarom op een dusdanig abstractieniveau, dat deze niet kan worden misbruikt.

Je kunt misschien wel meer informatie delen met bepaalde groepen (directie/management etc.), maar een individuele terugkoppeling is altijd welkom. Meld mensen die op een foute link hebben geklikt, direct hoe ze de phishing-mail wel hadden kunnen herkennen.

Meld mensen altijd wat ze fout hebben gedaan!

Weer zo’n open deur, maar pak ook eens de telefoon. Als een hacker echt binnen wil komen, stuurt deze heus niet alleen generieke phishing-berichten, maar probeert hij ook via een telefonisch gesprek ‘binnen’ te komen.

Je kunt dit uiteraard ook ensceneren, door iemand te laten bellen naar een helpdesk of callcenter. Vervolgens kun je testen of het lukt om iemand een wachtwoord te ontfutselen of op een foute link te laten klikken.

We spreken in dit geval niet meer van phishing, maar van social engineering.

Een hacker stuurt niet alleen generieke phishing-berichten!

Hoewel het testen van phishing, via mails of telefonisch, verstandig is, kan het ook verkeerd vallen. Als het lukt om een medewerker op een verkeerde link te laten klikken, kan deze daar schuldgevoelens over ontwikkelen. Wees je daarom bewust van psychologische effecten en faalervaringen.

Bij een callcenter-medewerker is het bijvoorbeeld een keer gelukt om haar geheime gegevens te ontfutselen. Na het gesprek werd niet direct verteld dat het een oefening was, omdat de test nog doorliep. De testers wilden bovendien weten of de medewerker het voorval achteraf nog zou melden. Na afloop had de medewerker het gevoel, dat er iets gebeurd was dat niet helemaal in de haak was, maar ze meldde dit niet direct. Wel besprak ze het voorval ’s avonds met haar partner. Ze lag er die nacht wakker van en zocht pas de volgende dag contact met de IT-afdeling. Het is met haar goed afgelopen, maar wees je bewust van dit soort effecten. En richt het proces zo in, dat de kans hierop minimaal is.

Let op de psyche van de medewerkers!

Voor een werkgever is het natuurlijk niet toegestaan om in de privé-mail van medewerkers te neuzen. Bij een succesvolle nep-hack, kan het echter gebeuren dat er gegevens worden ontfutseld van een medewerker, die ook kunnen worden gebruikt om toegang te krijgen tot privé-mail. Dat kan de vrees oproepen bij personeelsleden, dat hun privé-berichten niet veilig zijn. Het is dan ook belangrijk dat je vooraf glashelder hebt, dat dit niet mag.

Aanvullend is het belangrijk dat de directie/het management achter de oefening staat. In geval van twijfel kan het verstandig zijn om de OR nog om instemming te vragen.

Als je de effecten van een phishing-campagne meet en dus weet, kun je hierop in een volgende campagne doorpakken. Afdelingen die het ‘slecht’ doen, kun je bijvoorbeeld wat vaker bestoken met informatie. En medewerkers die ondanks herhaalde interventies toch blijven klikken op foute links, kun je wellicht vragen naar de redenen hiervoor.

Er zijn afdelingen binnen verzekeraars waar mensen dagelijks grote aantallen e-mails moeten verwerken. De werkdruk kan zorgen voor een groter risico en misschien is het dan een goed idee om eens met de desbetreffende manager om de tafel te gaan.

Hoge werkdruk kan leiden tot een groter risico!

De IT-afdeling van een verzekeraar kan phishing-campagnes prima zelf uitvoeren, maar ze kosten veel tijd en aandacht. Er zijn ook partijen die deze diensten leveren en soms kan het kosteneffectiever zijn om met zo’n partij samen te werken dan de eigen IT-afdeling hiermee te belasten.

Laat een bedrijf eens proberen om admin-rechten te krijgen op de server!

De boodschap mag intussen helder zijn. Phishing awareness-trainingen hebben absoluut nut, maar een echte hacker zal meer middelen inzetten om binnen te komen. Om dit te ensceneren, kan het goed zijn om een gespecialiseerde dienstverlener eens te vragen een ‘redteam’-oefening te doen. Laat zo’n cybersecurity-bedrijf bijvoorbeeld eens proberen om admin-rechten op jullie server te krijgen.

Een medewerker van Fox IT gaf zich bijvoorbeeld uit voor stagiair, die er niet in slaagde het CV te uploaden naar de organisatie. Na diverse pogingen van de HR-afdeling om het probleem op te lossen, werd er buiten alle procedures om gehandeld. Vervolgens kwam de hacker binnen en na niet al te lange tijd, kreeg hij inderdaad admin-rechten op een server. Alles bij elkaar duurde het slechts twee weken.

De les die de verzekeraar hieruit kon trekken, was dat standaard procedures zeer belangrijk zijn. Zolang mensen zich eraan houden, gaat het goed. Maar bij twijfel is het verstandiger om contact op te nemen met de IT-afdeling, dan zelf buiten de procedures om een oplossing te vinden.

Een hacker vecht zonder handschoenen. Daarmee bedoelen we dat je de phishing-mails nog zo goed kunt maken, een hacker kan het altijd beter. Hij hoeft zich immers niet aan de regels te houden. Vaar daarom niet blind op goede response. Het betekent niet dat het veilig is (hooguit veiliger dan voorheen).

Een bedrijf zal bij wijze van test nooit een phishing-mail opstellen, waarin staat dat directeur x een buitenechtelijke affaire heeft. Of dat de toezichthouder een besluit heeft genomen over bestuurder y. Dergelijke mails leveren een hoge clickratio op, maar beschadigen ook de reputatie van het bedrijf of de personeelsleden.

Een hacker heeft daar geen boodschap aan: die beschikt dus over meer middelen dan de IT-afdeling.

Een hacker vecht zonder handschoenen!

Belangrijker dan een laag percentage verkeerde kliks is een hoog percentage meldingen van verdachte mails. Een laag percentage verkeerde kliks lijkt fijn, maar het zegt niet zoveel. Misschien was de phishing-mail niet goed genoeg.

Staar je daarom niet blind op cijfers en percentages. Ze zijn behulpzaam bij het tweaken van je aanpak, maar garanderen geen echte veiligheid. Bovendien is het belangrijker om ervoor te zorgen dat mensen verdachte mails en andere situaties snel rapporteren dan er alleen voor te zorgen dat ze nooit klikken op een foute link.

Er gaat altijd wel iemand voor de bijl. En als iemand de foute link heeft gerapporteerd, dan kun je de gevolgen van die ene fout klik voorkomen of beperken. Stimuleer mensen daarom om verdachte situaties en links te melden.

De verzekeringssector trekt ook gezamenlijk op om de cyberweerbaarheid te verbeteren. Dat doen we in diverse verbanden, maar belangrijke trekker is de Insurance ISAC: het Information Sharing and Analysis Centre.

ISAC is al jaren actief en wisselt securitykennis en informatie onderling uit en met belangrijke stakeholders.

Het secretariaat van ISAC ligt sinds kort bij het Verbond. Zie jij iets waarvan je denkt dat we het als sector beter of anders kunnen doen? Neem dan contact op met de secretaris: j.schaffers@verzekeraars.nl.

Alle lessen in deze longread zijn afkomstig van enkele ISAC-leden. Wij hopen van harte dat ze anderen aanzetten tot een nog betere security.