Rob Wassink is TIBER Test Manager bij DNB. Toen hij ruim drie jaar geleden in dienst kwam, deed DNB de TIBER-testen al voor de ‘financieel kritische infrastructuur’, waaronder de grootste banken. Dit was zo’n succes, dat de testen sinds 2019 ook vrijwillig bij pensioenfondsen en verzekeraars worden gedaan. Wassink noemt het “heel krachtig” om te zien hoe open verzekeraars zich onderling durven op te stellen. “Het is niet makkelijk om toe te geven dat er een kwetsbaarheid zit in je organisatie. Toch durven verzekeraars dat te delen in een vertrouwde groep. Gelukkig maar, want verzekeraars kunnen zo ontzettend veel van elkaar leren.”

In de zomer van 2022 heeft DNB het dreigingslandschap voor Nederlandse financiële instellingen opnieuw in beeld gebracht. Leden van het Verbond konden toen opvragen met welke cyberrisico’s ze rekening moeten houden. Verzekeraars die dat nog niet hebben gedaan, kunnen alsnog het zogenaamde Financial Threat Landscape for the Netherlands ontvangen, via j.schaffers@verzekeraars.nl.

Wassink weet waar hij over praat. Voordat hij in 2019 bij DNB in dienst trad, werkte hij lange tijd in de verzekeringsbedrijfstak. “De laatste jaren heb ik ontzettend veel bijgeleerd. Mijn focus lag eerder op risico gebaseerde verdediging. Dat levert een heel ander resultaat op dan wanneer je kijkt vanuit de cyberdreiging en mogelijke aanvalsscenario’s analyseert, zoals we doen in het TIBER-programma. Met ons TIBER Cyber Team letten we op hackersgroepen uit de georganiseerde misdaad, maar ook op groepen die werken voor buitenlandse overheden en een dreiging vormen voor de Nederlandse samenleving. Wat zoeken zij voor data? Hoe vallen ze aan? En wat zijn voor hackers verborgen schatten?”

Volgens Wassink stemmen verzekeraars de laatste jaren hun veiligheidsmaatregelen steeds beter af op die dreiging van verschillende hackersgroepen. “In het TIBER-programma delen we deze dreigingsinformatie, zodat we elkaar ook op die manier kunnen versterken.”

Op de vraag waarom DNB zich 'bemoeit' met de cyberweerbaarheid van de financiële sector, antwoordt Wassink met één woord: vertrouwen. “DNB heeft vertrouwen hoog in het vaandel staan. Het is essentieel voor de financiële stabiliteit en dat is een kerntaak van DNB. Dat vertrouwen wordt geschaad als een verzekeraar wordt gehackt en daardoor uit de roulatie is. Natuurlijk neemt de sector zelf verantwoordelijkheid om dit te voorkomen. Wij faciliteren die samenwerking. Zo zorgen we ervoor dat alle testen op een hoog niveau worden uitgevoerd. Daarnaast bieden we een veilige omgeving om informatie met elkaar te delen. En te leren. Samen met de financiële sector werken we eraan om de hackers een stap voor te blijven.”

Hij geeft een voorbeeld. “Onlangs was er een grote hack bij een zorgverzekeraar in Australië. Die hackers hadden onder andere toegang tot medische data. Ze eisten geld. Toen ze dat niet kregen, hebben ze heel gevoelige data gepubliceerd waaruit kon worden afgeleid wie welke ingrepen heeft ondergaan. Dat is natuurlijk ronduit schokkend.”

Wassink noemt het “goed dat verzekeraars steeds beter beseffen welke gevoelige data zij in handen hebben, zodat ze ook weten hoe kwetsbaar ze zijn. Dat maakt dat ze er ook echt iets aan kunnen doen om weerbaarder te worden. Alleen compliant zijn aan regels is niet genoeg. Je moet je maatregelen ook testen en oefenen wat je kunt doen als het toch misgaat.”

"Samen met de financiële sector proberen we de hackers een stap voor te blijven"

Het team waar Wassink deel van uitmaakt, helpt de sector bij die testen en het oefenen. Het bestaat uit slechts negen mensen. “Dat kan nu nog, want we werken nauw samen met experts van de instellingen.”

Het TIBER-programma van DNB werkt zelfs zo goed dat de Europese Centrale Bank de manier van testen in 2018 heeft geadopteerd. “Op dit moment werken zestien centrale banken in Europa met TIBER-testen en hebben ze net zo’n team als wij. Deze TIBER Cyber Teams (TCT’s) werken onderling samen en begeleiden in hun eigen land de testen. In deze op dreiging gebaseerde redteam-testen worden steeds drie aanvalsscenario’s gesimuleerd, die waardevolle inzichten opleveren die ook weer onderling worden gedeeld.”

Hij benadrukt het met klem. “Wij maken géén deel uit van DNB-toezicht. Voor verzekeraars zijn wij daarom vaak een vreemde eend in de bijt. Wel DNB, geen toezicht. Het is nodig om een vertrouwde omgeving te creëren waar informatie kan worden gedeeld. Wij delen ook geen testresultaten met de toezichthouder. Dat doet de instelling zelf, na afloop van de test. Het is immers hun data. Om geheimhouding te garanderen, werken wij in een aparte ruimte in het DNB-gebouw en gebruiken we altijd codenamen voor de instellingen. Denk aan Golden Goat of Crazy Canary.”

Wassink is naar eigen zeggen ‘geen techneut pur sang en ook geen hacker’. “Wij hacken niet zelf. Dat laat de instelling doen door ethical hackers die worden ingehuurd bij een securityprovider. Het TIBER-framework van DNB is de leidraad die ons in staat stelt dit soort testen met de allerhoogste kwaliteit uit te voeren. Met ons team zitten wij er dan ook bovenop. Ik zie erop toe dat het testproces goed verloopt, terwijl een collega van mij checkt of de dreigingssituatie wel past bij de instelling die de test ondergaat.”

Dat klinkt spannend en tot op zekere hoogte is het dat ook, vertelt Wassink. “Iedere TIBER-test is als een echte aanval in de ‘live’ productieomgeving. Als tijdens de test data wordt ‘gestolen’, dan komt dat levensecht over op de aangevallen instelling. Slechts een handjevol mensen van het bedrijf dat de test ondergaat, is op de hoogte. In dat team zit ook altijd een bestuurslid. Hij of zij kent de risico’s natuurlijk wel, maar ziet dan soms pas voor het eerst de impact van de gevaren die de organisatie loopt. En realiseert zich waar hackers ondanks alle securitymaatregelen toch nog bij kunnen komen. Dat werkt vaak als een eyeopener. Ineens ziet een organisatie dat het zich heel gericht moet verdedigen tegen ‘echte’ aanvallers. Prachtig natuurlijk. Dat is precies waar wij het voor doen!”

Maar testen lost niet alles op, vervolgt Wassink. “Soms is de oplossing niet zo eenduidig als je zelf zou willen. Wij hebben pas een test gedaan bij een grote financiële instelling. Het scenario was een ransomware-aanval waarbij alle data van het bedrijf werd versleuteld. ‘De hackers’ kwamen succesvol binnen en konden de ransomware plaatsen. De ‘kwade keuze’ was of er wel of niet betaald moest worden. Als je betaalt, financier je criminelen. Niet betalen betekent dat je mogelijk langere tijd geen diensten kan leveren. Wat doe je? Kies je principieel of toch pragmatisch? Het testende team heeft er in deze casus voor gekozen om de vragen bij de betrokken bestuurders neer te leggen. Zij kregen gedemonstreerd wat de impact is van een aanval en hoe snel je onder druk moet beslissen. Dat heeft indruk gemaakt. De casus heeft ons geleerd dat je dit soort afwegingen wilt maken voor de aanval. Zeker in tijden van stress en onder tijdsdruk helpt het om een draaiboek klaar te hebben liggen voor voorspelbare scenario’s.”

"Wij gebruiken nooit de echte namen van de instellingen, maar hebben het over Golden Goat of Crazy Canary"

Wassink is er heilig van overtuigd: van testen en oefenen word je beter. “Wij zien regelmatig dat na een audit de basis-hygiëne op orde lijkt te zijn, maar dat ‘hackers’ er later in een test toch met de kroonjuwelen vandoor gaan. Pijnlijk, maar ook te begrijpen. Basis-Hygiëne en verdedigen tegen geavanceerde aanvallen vullen elkaar namelijk aan. Na iedere test wordt er daarom een verbeterplan opgesteld.”

Hij maakt de vergelijking met een brandoefening. “Iedereen weet na zo’n oefening weer wat hij of zij moet doen. Een continue test-cyclus helpt dan ook enorm. Het houdt mensen scherp, zonder ze te veel te belasten. Als er dan een keer iets gebeurt, weet iedereen wat hij moet doen. En net zo belangrijk: ze hebben de juiste mindset en vaardigheden.”

DNB is inmiddels zes jaar bezig met de TIBER-testen. De belangstelling van verzekeraars neemt toe. “We hebben op dit moment in het TIBER-programma alleen de vitale instellingen in scope. Zowel van de banken als van pensioenfondsen en verzekeraars. Dat is mooi en logisch om mee te beginnen, maar we kijken nu ook naar de ring om deze vitale instellingen heen. Het is van belang dat ook middelgrote verzekeraars en belangrijke toeleveranciers zich voorbereiden op een echte aanval. Want ondanks alle voorbereiding kan het gebeuren dat een echte cyberaanval op een organisatie succesvol is. Samen kunnen we eraan werken om de impact dan zo minimaal mogelijk te laten zijn,” besluit Wassink.

Tekst: Miranda de Groene - Fotografie: Ivar Pel

"Het is van belang dat ook middelgrote verzekeraars en belangrijke toeleveranciers zich voorbereiden op een echte aanval"

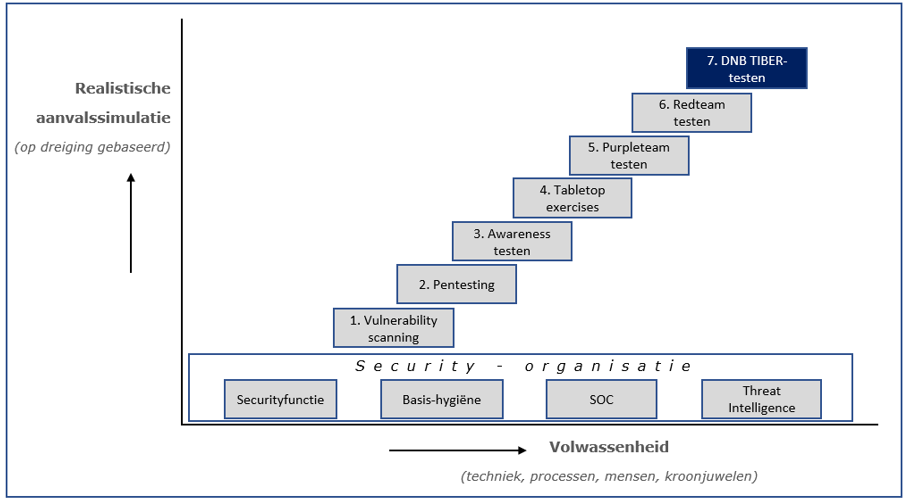

Het TIBER Cyber Team van DNB heeft een visualisatie, een ‘praatplaat’, gemaakt van de test-stappen die een organisatie zelf kan doorlopen om zich voor te bereiden op een TIBER-test en daarmee op een echte cyberaanval. Een goede voorbereiding is immers het halve werk en valt of staat met een goede basis: de security-organisatie moet op orde zijn.

Het TIBER Cyber Team van DNB heeft een visualisatie, een ‘praatplaat’, gemaakt van de test-stappen die een organisatie zelf kan doorlopen om zich voor te bereiden op een TIBER-test en daarmee op een echte cyberaanval. Een goede voorbereiding is immers het halve werk en valt of staat met een goede basis: de security-organisatie moet op orde zijn.

Security-organisatie

De security-organisatie wordt vaak neergezet onder aansturing van de securityfunctie, de (chief) information security officer. Het begint met de basis-hygiëne, passende maatregelen waarbij het security operating center (SOC) zorgt voor 7x24uur monitoring en effectieve incident response. Dreigingsinformatie (threat intel) helpt de organisatie om security-incidenten te voorkomen. DNB ziet cyberdreiging toenemen terwijl de basis-hygiëne niet altijd op orde is.

Security-testen

Vervolgens verhogen security-testen de weerbaarheid van de security-organisatie, waardoor de impact bij een echte cyberaanval beperkt moet blijven. Elke test levert inzichten in kwetsbaarheden op. Deze leerpunten moeten worden opgepakt. Herhaling van testen is belangrijk, omdat dagelijks nieuwe kwetsbaarheden worden ontdekt en hackers zich blijven ontwikkelen.

Security-testen zijn echter pas leerzaam als het type test is afgestemd op het volwassenheidsniveau van de organisatie.

In de ‘praatplaat’ is te zien dat het begint met technische testen, meestal op IT-infrastructuur. Hoe volwassener de organisatie wordt, hoe vaker ook volledige systemen, medewerkers en processen worden getest op kwetsbaarheden. Testen op basis van relevante cyberdreiging maken de test nog realistischer.

De verschillende typen security-testen:

1. Vulnerability scanning: alles wat afwijkt, maakt kwetsbaar. Er zijn tools die (automatisch) alle componenten in het netwerk scannen en checken of ze nog steeds de vereiste technische configuratie hebben.

2. Penetratietesten: het woord zegt het al, pentesten gaan een stap dieper dan vulnerability scanning. Maar ze worden wel vaak uitgevoerd met een beperkte scope van IT-systemen, juist om te achterhalen wat een hacker met die scope kan.

3. Awareness-testen: maak medewerkers én management bewust van de praktijken van hackers. Laat ze maar ervaren hoe zij toegang kunnen geven tot belangrijke systemen en informatie. Dat verhoogt het veiligheidsbewustzijn in de organisatie.

4. Tabletop-exercises: een crisisoefening voor het management traint de organisatie in het managen van een crisis. De vaardigheden van het management worden in deze stap op strategisch, tactisch en operationeel niveau getest.

5. Purpleteam-testen: blauw (verdedigende organisatie) met rood (de aanvaller) maakt paars (purple). Het rode team laat zien hoe een cyberaanval kan worden uitgevoerd, het blauwe team kijkt mee.

6. Redteam-testen: hierbij wordt de beveiliging van de volledige organisatie getest. Het pand, de processen, de technologie en de medewerkers moeten een sterk front vormen tegen alle soorten aanvallen.

7. TIBER: dit type redteam-testen op basis van cyberdreiging wordt begeleid door het team van DNB. Testresultaten worden niet gedeeld met de toezichthouder en vitale instellingen nemen op vrijwillige basis deel.

Meer info? Kijk op TIBER: samen tegen cybercrime.

Vragen en/of opmerkingen? Mail dan naar Rob Wassink.